Introduction à la biométrie

Le contexte

La croissance internationale des communications, tant en volume qu'en diversité (déplacement physique, transaction financière, accès aux services...), implique le besoin de s'assurer de l'identité des individus. L'importance des enjeux, motive les fraudeurs à mettre en échec les systèmes de sécurité existants.

La lutte contre les fraudes bancaires continue et les constructeurs de distributeurs automatiques s'engagent sur la voie des nouvelles technologies comme la biométrie ou les technologies sans contact. Or la commercialisation de ces nouvelles technologies tarde à être lancée car l'opinion publique semble plutôt réticente. Cette fraude a coûté à la France 241,6 millions d'euros en 2004. Les taux de fraude sur les transactions internationales sont beaucoup plus élevés que ceux sur les transactions nationales. Les voleurs s'appuient sur les différences de normes entre les pays.

Se protéger contre la fraude et l'usurpation d'identité, tel est l'objectif affiché des entreprises sujettes à des pertes de données confidentielles. Il devient alors nécessaire d'employer des mesures de sécurité efficaces en passant par la biométrie.

Face à la sophistication croissante des techniques de piratage des systèmes d'informations et sites Web visant à subtiliser des données, l'European Network and Information Security Agency invite les consommateurs à davantage de prudence et de précautions pour éviter les fraudes et la perte de données personnelles ou confidentielles. De même que les fraudes préoccupent de plus en plus d'entreprises. Selon la dernière enquête du Ponemon Institute, les entreprises françaises ont subi des pertes financières moyennes estimées à 1,9 millions d'euros en 2010. Autre conséquence et non des moindres, la perte de la confiance des clients qui, pour la plupart, rompent leurs contrats avec l'entreprise touchée par une faille de sécurité. L'entreprise victime d'une fuite d'informations confidentielles voit ainsi son image se dégrader très rapidement.

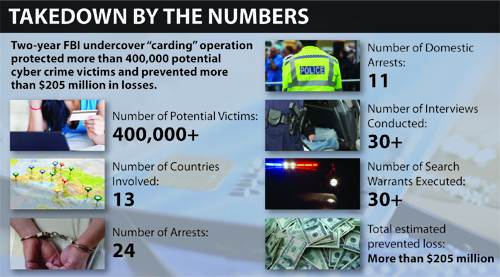

Autre exemple : le « Carding ». Il s'agit d'utilisation de cartes de crédit volées ou perdues, de documents d'identité contrefaits et de logiciels de hacking élaborés. En juin 2012 le FBI découvre un réseau de cyber criminels impliqués dans l'achat et la vente de cartes de crédit volées assorties de documents d'identité contrefaits. Les pertes sont estimés à plus de 250 000 dollars et le nombre de victimes à plus de 400 000 titulaires de cartes bancaires.

Autre exemple : le « Carding ». Il s'agit d'utilisation de cartes de crédit volées ou perdues, de documents d'identité contrefaits et de logiciels de hacking élaborés. En juin 2012 le FBI découvre un réseau de cyber criminels impliqués dans l'achat et la vente de cartes de crédit volées assorties de documents d'identité contrefaits. Les pertes sont estimés à plus de 250 000 dollars et le nombre de victimes à plus de 400 000 titulaires de cartes bancaires.

Il y a donc un intérêt grandissant pour les systèmes d'identification et d'authentification. Leur dénominateur commun, est le besoin d'un moyen simple, pratique, fiable, pour vérifier l'identité d'une personne, sans l'assistance d'une autre personne. Le marché du contrôle d'accès s'est ouvert avec la prolifération de systèmes, mais aucun ne se révèle efficace contre la fraude, car tous utilisent un identifiant externe tel que : badge/carte, clé, code...

Il est fréquent d'oublier le code d'accès. Pour éviter cet oubli, beaucoup de personnes écrivent ce code sur un carnet, perdant ainsi toute confidentialité. Les moyens biométriques, permettent une authentification sûre, ce qui n'est pas le cas avec les mots de passe ou les cartes (badges). Ces derniers peuvent être utilisés par des tiers non autorisés.

Le niveau de sécurité d'un système est toujours celui du maillon le plus faible. Ce maillon faible, c'est bien souvent l'être humain : mot de passe aisément déchiffrable ou noté à coté de l'ordinateur. Dans la plupart des entreprises, on exige que les mots de passe soient modifiés régulièrement et comportent au moins 8 caractères, mélangeant lettres majuscules, minuscules et chiffres. L'objectif est d'échapper aux logiciels de décodage qui peuvent en peu de temps, balayer tous les mots du dictionnaire. Une protection qui peut s'avérer insuffisante pour l'accès à des applications sensibles.

Le défaut commun à tous les systèmes d'authentification est que l'on identifie un objet (ordinateur, carte, code...) et non la personne elle-même. Il est pourtant plus acceptable d'authentifier une personne, plutôt qu'une machine.

Les technologies biométriques de reconnaissance apportent la simplicité et le confort aux utilisateurs et un niveau de sécurité jamais atteint, tout en étant superposables avec les systèmes classiques existants. Elles procurent une ergonomie non négligeable dans leur utilisation et sont une brique dans tout système de sécurité actuel et futur. Cette technologie est applicable à un large champ d’applications (contrôle d’accès, gestion horaire, paiement sécurisé sur Internet, login sur ordinateur, etc).

L'authentification n'est donc pas une fonction de sécurité à négliger, bien au contraire. Elle occupe une place centrale dans la sécurité des réseaux d'aujourd'hui.

Il existe deux types d’accès.

- L’accès physique qui désigne tout ce qui est physiquement accessible comme un bâtiment, une salle de laboratoire, un bureau...

- L'accès logique qui désigne tout ce qui est virtuellement accessible comme un site internet, un fichier informatique, une application informatique... 2

Les mots de passe

RSA Security publie en septembre 2005 une enquête sur les problèmes rencontrés par l'employé dans la gestion de ses mots de passe ainsi que des risques potentiels pour la sécurité de l'entreprise.J'ai oublié mon mot de passe.

RSA Security publie en septembre 2005 une enquête sur les problèmes rencontrés par l'employé dans la gestion de ses mots de passe ainsi que des risques potentiels pour la sécurité de l'entreprise.J'ai oublié mon mot de passe.

L'étude réalisée aux Etats-Unis dans 1700 entreprises technologiques montre que plus du quart des personnes interrogées doivent gérer plus de 13 mots de passe. Neuf personnes sur dix s'estiment agacées par la gestion de cette quantité de mots de passe.

Et c'est cette frustration qui peut donner naissance à des comportements dangereux pour la sécurité.

Les entreprises, pour respecter les normes de sécurité, ont été obligées de renforcer l'usage des mots de passe, devenant bientôt un fardeau pour l'utilisateur final. Le mot de passe doit être modifié de plus en plus fréquemment et les caractéristiques auxquelles il doit répondre sont de plus en plus complexes - alliant majuscule, minuscule, chiffre, ponctuation...

60 % des employés interrogés gèrent plus de 6 mots de passe différents. La plupart d'entre eux (88 %) parle de frustration liée à la quantité de codes à retenir.

Les comportements à risque développés par les employés sont nombreux. Certains conservent leurs mots de passe sur un document word dans leur PC. D'autres les notent sur leur PDA ou encore pire sur des feuilles de papier. Le mieux est ennemi du bien...

Selon une étude réalisée par une université anglaise, 91% des mots de passe utilisés par des internautes sont "connus c’est-à-dire issus de l’environnement familier de la personne et jugés non viables par des spécialistes du cryptage.

- 21 % utilisent leur prénom ou celui d’un membre de la famille

- 15 % leur date de naissance ou d’anniversaire

- 15 % les noms de leurs animaux

- 14 % le prénom d’un membre de leur famille

- 7 % ont un lien avec une date clé

- 2 % utilisent " password "

- 30 % des personnes partagent leur mot de passe avec leur partenaire

- 50 % seulement affirment être les seuls à connaître leur mot de passe

L'usager craint-il la biométrie ?

- Il y a encore quelques années la réponse était "oui". L'usager potentiel associait la biométrie à police et à fichage étatique.

- Dans un fichier caractérisant un élément biometrique nous concernant, il n'y a pas d'information sur notre vie privée.

- C'est le fichier d'information sur notre personne qui est à mettre en cause, et là, même sans même sans biométrie ce fichier peut exister.

- Aujourd'hui, on se rend bien compte que c'est justement le moyen le plus efficace pour protéger notre bien, qu'il soit matériel ou sous la forme de données informatiques.

Des freins psychologiques existent encore un peu pour l'empreinte digitale, probablement dus à la connotation policière de cette technique. Un utilisateur acceptera assez facilement de se faire reconnaître par son empreinte digitale pour accéder à ses outils personnels comme son PC ou son téléphone, mais il sera réticent à faire le même geste pour accéder à son entreprise.

Pourtant, d’après un sondage réalisé en mai 2005 par IPSOS, les Français approuvent à 75 % la constitution d’un fichier national des empreintes digitales pour lutter contre la fraude et sont 69 % à estimer même que la future carte d’identité biométrique devrait être obligatoire alors que la carte d’identité actuelle n’est que facultative.

L’acceptabilité, par les usagers, d’un système d’identification sera d’autant plus grande que ceux qui doivent l’utiliser sont persuadés qu’il y a quelque chose à protéger, que son utilisation ne présente pas de danger pour la santé et que cela ne permettra pas la collecte d’informations personnelles utilisables à d’autres fins.

La biométrie est-elle concurrente à la carte à puce ?

- Pas du tout, ces 2 technologies seront souvent associées.

- Les cartes à puce sont des produits de plus en plus fiable pour sécuriser des informations.

- L'association de la biométrie et de la carte à puce permet d'être certain que l'on est bien le possesseur autorisé de cette carte et des informations qu'elle contient.

- Dans un premier temps, on utilise la mémoire de la carte à puce pour enregistrer son empreinte (pas de base de données).

- Dans le futur, les capteurs d'empreintes et une partie du logiciel de comparaison seront également sur la carte.

Conclusion

On peut constater que la biométrie est une véritable alternative aux mots de passe et autres identifiants. Elle permet de vérifier que l’usager est bien la personne qu’il prétend être. Cette technologie est en pleine croissance et tend à s’associer à d’autres technologies comme la carte à puce

La fabrication des produits d’authentification est en pleine augmentation, dû en l’occurrence à la nécessité croissante du besoin de sécurité de chacun (tant dans le domaine privé que dans le domaine professionnel ou public).

Le coût prohibitif de ces technologies a longtemps freiné leur développement. Aujourd’hui, les organisations (publiques et privées) entrevoient les économies qu’elles réaliseraient à long terme en les utilisant (ex : temps perdu par les services informatiques pour retrouver les mots de passe oubliés).

Pour qu’un système d’authentification soit robuste et paré à toute épreuve l’on peut penser qu’il serait préférable d’associer simultanément plusieurs méthodes d’authentification biométrique en les combinant.

Dans le passé, le traitement automatique (informatisé) de la reconnaissance d'empreintes digitales nécessitait l'utilisation d'importants moyens matériels de traitement. Le coût d'élaboration d'un tel système en cantonnait l'usage à des applications spécifiques et à des organismes très motivés qui y mettaient les moyens (judiciaire, fichier national d'identité, contrôle d'accès haute sécurité).

A présent, les composants possèdent la puissance nécessaire à un traitement de ce type et leur coût ne cesse de décroître.

Les limites de la biométrie

La biométrie présente malheureusement un inconvénient majeur; en effet aucune des mesures utilisées ne se révèle être totalement exacte car il s'agit bien là d'une des caractéristiques majeures de tout organisme vivant : on s'adapte à l'environnement, on vieillit, on subit des traumatismes plus ou moins importants, bref on évolue et les mesures changent.

Les fabricants ne recherchent pas uniquement la sécurité absolue, ils veulent quelque chose qui fonctionne dans la pratique. Ils cherchent donc à diminuer le taux de faux rejets (False Rejection Rate, FRR), tout en maintenant un taux relativement bas de fausses acceptations (False Acceptation Rate, FAR). Un système fonctionnel aura un FRR le plus bas possible. D'autre part, une FA est le fait d'accepter une personne non autorisée. Cela peut arriver si la personne a falsifié la donnée biométrique ou si la mesure la confond avec une autre personne. Un système sûr aura un FAR le plus bas possible.

Dans la vie courante, les industriels cherchent principalement à avoir un compromis entre ces 2 taux, FRR et FAR.

De manière générale, les faiblesses de ces systèmes ne se situent pas au niveau de la particularité physique sur laquelle ils reposent, mais bien sur la façon avec laquelle ils la mesurent, et la marge d'erreur qu'ils autorisent.